Augmentez la capacité de détection

Détectez les opérations illégitimes, dangereuses, les erreurs humaines et les signaux faibles, grâce à un système d’alerting et performant et à l’implication de vos utilisateurs.

Enjeu

Identifier une action dangereuse et prévenir le risque

Menaces clés

Détectez immédiatement les menaces les plus critiques, au moment même où elles se produisent : accès simultanés, usurpation d’identité, tentative de force brute, exfiltration de données, suppression de masse, phishing réussi…

Signaux faibles et risques internes

Distinguez ce qui est légitime de ce qui ne l’est pas.

Identifiez des comportements malveillants, inadaptés, des erreurs humaines, des déplacements latéraux illégitimes.

Utilisateur

Bénéficiez de l’implication de tous les collaborateurs dans la défense de l’entreprise.

Démultipliez votre capacité de détection et de réaction. Réduisez les délais de résolution.

Difficultés

Fiabilité de la détection

POURQUOI IDECSI

Améliorez la détection de compromission

Augmentez la pertinence des alertes

Réduisez les faux-positifs grâce à un système intelligent. Chaque changement est tracé. Chaque menace est répertoriée et identifiée. Ce qui permet de générer des alertes pertinentes sur les actions critiques, malveillantes.

Vos utilisateurs sont notifiés en cas d’action suspicieuse

Gagnez du temps dans la levée de doute et la remédiation. Les utilisateurs valident ou confirme le problème.

Améliorez l’efficacité de la gestion des événements, tout en réduisant les coûts.

IDECSI, DETECTION AVANCEE ET DEMULTIPLIEE

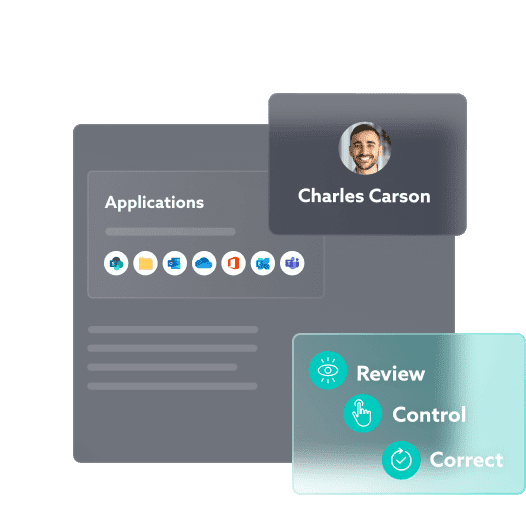

Le 1er système de détection connecté avec les utilisateurs

Vous augmentez la capacité et la fiabilité de la détection d’une compromission (accès, partage ou configuration malveillants…) et réduisez les risques inhérents aux outils collaboratifs.

Alerting

Cas d’usage natifs O365

Immédiatement opérationnel

Analyse comportementale

Modèles de menaces embarqués

- Un dictionnaire natif des risques et des menaces clés

- Le suivi automatisé des points d’attentions sur Microsoft Teams, SharePoint Online, OneDrive for Business, la messagerie et les serveurs de fichiers

- Des cas d’usages préconfigurés, immédiatement opérationnels et sans configuration

Monitoring & protection personnalisés

- Pour chaque utilisateur et chaque source de donnée

- Apprentissage automatique

- Une visibilité maximale sur les opérations du tenant

- Forensic simplifié

- Une expertise sur les applications couvertes

Alerting

- Chaque action critique, malveillante est signalée

- Les notifications peuvent être adressées à l’utilisateur pour qualifier l’incident ou envoyées au SOC

- Alerting et notifications entièrement paramétrables

- Intégration avec les principaux SIEM du marché

Remédiation intelligente

- Revues de droits programmables

- Dashboard de suivi des campagnes

- Mise à jour et corrections par les utilisateurs

- Centralisation et consolidation des retours

- Traitement automatisé

- Outil de supervision pour les équipes SSI et SOC

Autres Solutions

Des réponses performantes à chacun de vos défis

Gouvernance Microsoft 365 :

Discutons de votre projet ?